随着移动互联、云计算、大数据及人工智能等新兴技术的广泛应用,数字化已经逐渐深入到社会的每个角落,新技术的发展给银行业带来全新的挑战与机遇。作为国内第一家推出人民币银行理财产品的商业银行,G行不仅在业务层面不断守正创新,致力打造“一流财富管理银行”,在科技上也一直以创新作为引领发展的第一动力,加快科技与金融深度融合,实现经营管理和服务模式变革,助力业务转型发展。本文结合G行互联网区域业务特点,介绍G行互联网服务区域从传统网络架构向SDN新型网络架构转型过程中的一些实践经验,重点阐述如何通过新架构、新技术解决传统网络运维中的问题及痛点。

一、传统互联网区域架构分析

一、传统互联网区域架构分析

G行互联网区域作为承载门户、网上银行、手机银行、信用卡、客服等面向公众提供服务的互联网渠道,除承载总行生产、办公类业务外,还同时承担着分行、信用卡等不同属性特色托管类应用系统与互联网交互的职能。

在日益严峻的互联网威胁面前,安全是网络架构设计需要考虑的重要因素之一。在传统互联网区域架构中,为了实现隔离,通常有两种方式:第一种方式是设计建设多个独立的互联网物理区域,通过在每个区域部署不同类型的应用,并在每个区域部署相应各类安全设备满足互联网安全部署基线,实现强隔离,该方案投入和人力维护成本相对较高,建设周期长,为降低成本,可能会降低安全隔离的颗粒度;第二种方式为软隔离,通过虚拟防火墙或者访问控制ACL等实现系统间互访实现隔离,该方案配置比较复杂,运维难度高,随着业务量不断增长,运维复杂度指数级增加;为实现应用系统隔离要求,可能会出现流量绕行的情况,无法实现访问路径最优,且较难实现全路径检测和流量可视化。另外,为了达到安全一体纵深防御的目标,各接入网络区域和业务系统均需要部署相应的安全加固防护设备,包括DDOS设备、SSL加解密设备、WAF应用防火墙、高级威胁攻击检测等,不同系统间需要“隔离”而安全资源需要“统一”这两个看似互相矛盾的要求成为当前互联网区域架构设计的难点。

二、互联网区域新架构设计思路

二、互联网区域新架构设计思路

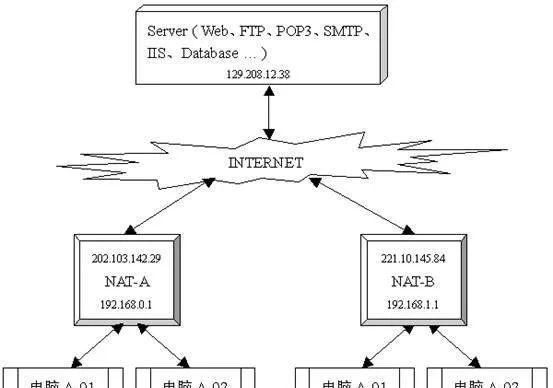

让我们重新审视“隔离”和“统一”的要求,隔离是指不同系统的服务器之间不可信任,统一是要求安全防护资源和策略的统一部署,这两者是否有同时实现的可能性呢?其实是有的,那就是“分层-池化-资源”部署。G行在进行互联网区域新架构设计时,将互联网区域细化为互联网接入区(也叫安全资源池区)和多个服务器资源池区,来实现我们需要的“隔离”和“统一”。

其中,互联网接入区将DDOS防护系统、入侵检测系统、DNS设备、负载均衡设备、WAF应用防火墙、SSL加解密设备、全流量分析检测进行统一接入,形成统一互联网接入区资源池,用于互联网线路接入以及四到七层全面的安全防护,满足了安全资源的“统一”要求;服务器资源池区可以通过部署多个服务器资源池实现物理隔离,资源池内通过VPC隔离技术进行系统间隔离,满足了系统间的“隔离”要求。

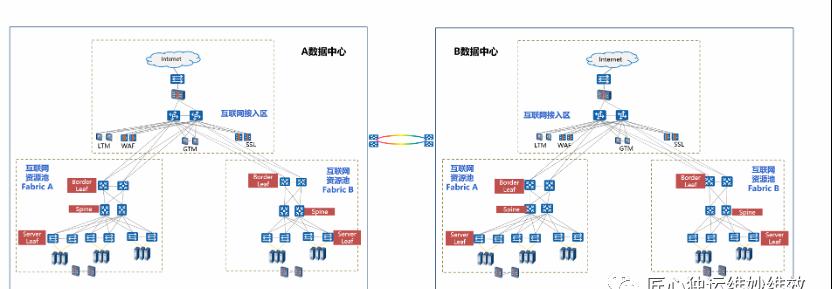

图1:资源池分层架构设计

图1:资源池分层架构设计

三、互联网区域新架构设计要点

三、互联网区域新架构设计要点

3.1 网络资源池化,提高资源利用率

服务器资源池区SDN网络采用VxLAN技术,采用成熟的交换机设备实现相关硬件转发功能,业务报文封装和解封装由硬件芯片处理,扩展性较好,网络运维界面清晰。通过BGP/EVPN技术可消除广播和未知单播等报文,降低局域网泛洪的可能性。SDN网络使用VPC等虚拟化技术灵活隔离出不同的逻辑网络,实现了Overlay虚拟网络与Underlay物理网络解耦,服务器接入网络不再与物理交换机绑定,大大提高了物理资源的整体利用率,在降低部署成本的同时全面提升对我行互联网业务系统的部署支撑能力。

3.2 租户隔离 微隔离技术实现细粒度安全防护

通过租户隔离技术实现总行生产、办公、分行、信用卡及托管机构等不同VPC间的安全隔离;同时可以使用微隔离技术满足同一租户内不同业务服务器间灵活管控的安全诉求,实现细粒度的安全策略,更好的满足业务和监管要求。结合G行互联网区域的业务特点,区域安全防护要点设计如下:

对于南北向流量:通过互联网边界防火墙和内网边界防火墙进行控制。

对于区域内部不同租户间的东西向流量:通过VPC等手段进行隔离。

对于同一个租户内部的东西向流量:通过微分段技术实现基于离散IP灵活安全隔离。

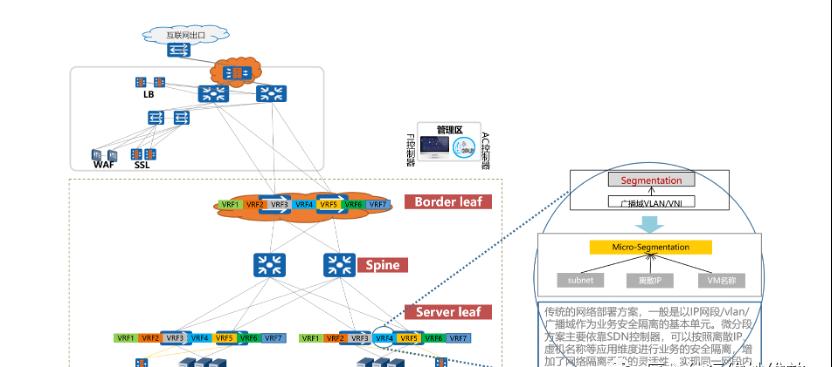

图2:区域安全防护设计

图2:区域安全防护设计

3.3 实现网络自动化配置部署

SDN网络架构分为物理网络Underlay和逻辑网络Overlay,Underlay是指现实的物理基础层网络设备,Overlay是一个基于物理网络之上构建的逻辑网络,Underlay和Overlay可以认为是互相独立的网络,其中Underlay为Overlay提供基础承载。Underlay网络支持即插即用,当设备规划及上电初始完成后即可被SDN控制器自动纳管,自动加入到网络中,完成Underlay网络搭建;Overlay网络通过拖拽式界面化操作可以实现所见即所得自动布放,SDN控制器不仅可自动化将图形化逻辑网络模型转换为网络配置、自动下发到网络,同时还具备仿真校验功能,通过校验模块,能够对自动化部署后的网络进行校验,包括接口、连线、路由、连通性互访关系等进行校验。

3.4 流量监控部署,提升运维能力

部署智能网络分析工具,通过在交换机上采集业务系统之间交互的TCP 信令报文,进行应用和网络的关联分析,提供应用/网络多层视图,从网络感知业务互访全景,呈现各应用网络路径、业务互访关系,辅助管理员分析网络侧质量问题以及应用交互质量问题。基于大数据分析实现应用与网络互视,网络异常检测,具体包含:网络可视(网络负载、链路负载、网络质量监控)、应用可视(应用交互关系、应用网络路径分析、应用质量监控)、网络异常检测(支持TCP重传、建链失败、TCP重置等异常检测)等,提升网络整体运维效率。

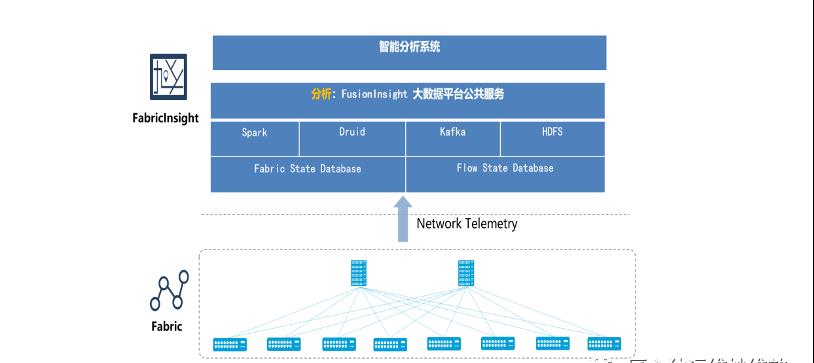

图3:智能网络分析工具架构

图3:智能网络分析工具架构

3.5 SDN解决流量绕行

SDN网络的分布式网关使得跨网段的流量可以直接通过分布式网关进行本地转发,解决了双数据中心间东西向流量绕行问题,实现同中心流量路径最优化,减少因带宽阻塞导致的丢包,为数据中心业务系统的快速发展、快速扩容创造一个稳定高效的网络环境。

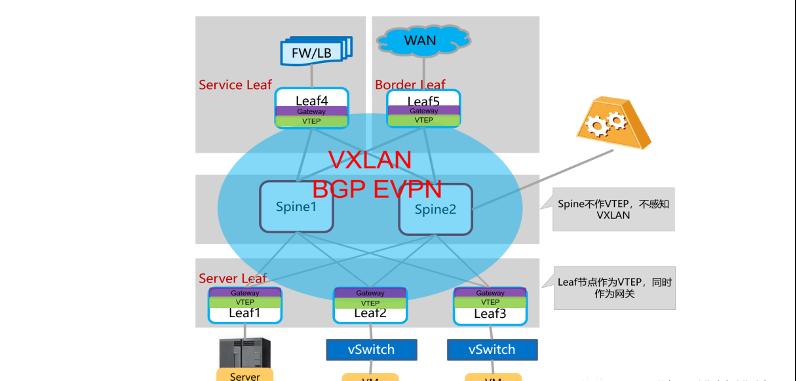

图4:分布式网关设计

图4:分布式网关设计

3.6 互联网接入层池化管理

将互联网接入层与互联网服务器资源池分离,构建独立的互联网接入区。其中DDOS防护系统、入侵检测系统、DNS设备、负载均衡设备、WAF应用防火墙、SSL加解密设备、全流量分析检测等4-7层设备组成资源池通过旁挂方式接入到互联网接入区核心,可通过负载均衡形成互联网接入安全防护资源池,实现互联网应用交付资源共享及灵活调度。互联网接入区依然采用多中心多运营商的部署方式,通过域名实现流量在多线路的调度。互联网接入层仅作南北向流量接入,禁止东西向访问,可大量部署负载均衡蜜罐监控异常流量,安全设备则通过负载均衡进行池化部署(具体部署方式可参考《互联网边界网络一之WAF应用防火墙部署》)。一个或者多个互联网服务器资源池通过 Border Leaf接入到互联网接入核心,可以完全共享接入层所有的网络带宽资源和安全防护资源,同时可以配置灵活的隔离策略,防止被控终端继续侵入内部网络。

3.7 实现了新一代自主可控网络架构

G行新一代互联网区域架构建设,在硬件层面使用基于国产芯片的网络设备进行搭建,在软件层面使用基于国产操作系统、国产数据库的SDN控制器、智能网络分析平台、智能网络运维平台进行部署,无论是软硬件层面均实现了全面的自主可控。

四、总结

四、总结

目前G行新一代跨数据中心互联网网络架构设计已完成阶段性的SDN网络的建设落地,通过SDN控制器和智能网络分析平台清晰呈现业务应用间的流量访问模型和网络质量,实现网络故障分钟级定位与排障、网络健康度实时感知、网络预测和故障自愈等,网络整体运维效率提升50%以上,有效满足了我行未来多活数据中心的扩容和业务连续性要求,也是G行在网络转型过程的创新和探索,基于SDN架构的数据中心互联网新一代网络架构的成功建设必将助力银行数字化战略成功转型,为银行业务发展不断增加新动力。

END

白话Kubernetes运维之容器应用资源运营管理

浅谈虚拟化超融合架构在G行的实践

浅谈商业银行广域网络设计

渠道应用性能分析系统建设与应用思考

G行云管理平台实践